ابزارهای امنیتی EPP EDR XDR

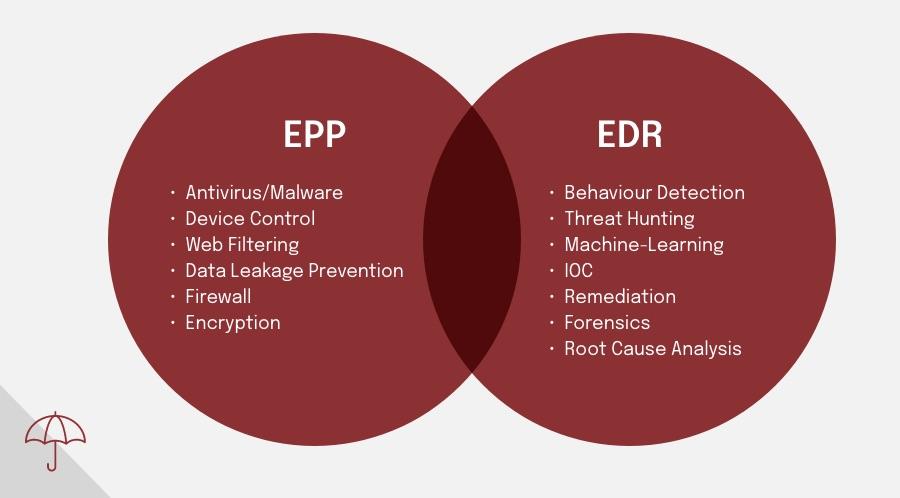

تفاوت EDR با EPP چیست؟

EDR به معنای ردیابی رویدادها در یک پایگاه دادهی پیشرفته است که برای آشکارسازی تهدیدات و حفاظت از شبکه در برابر حملات، استفاده میشود. با استفاده از EDR، سیستمهای پایانی شبکه مانیتور و در صورت شناسایی هر گونه تهدید، به صورت خودکار قفل و ایزوله میشوند و اطلاعات لازم برای بررسی تهدیدات جمعآوری میشود.

EPP به معنای جلوگیری از حملات و مدیریت آسیبپذیریها در سیستمهای کامپیوتری است. EPP از ترکیب EDR و محافظت در برابر ویروسها، نرمافزارهای مخرب و تهدیدات امنیتی دیگر برای حفاظت از دادههای سازمانها استفاده میکند.

بنابراین، تفاوت اصلی بین EDR و EPP در این است که EDR برای ردیابی و پاسخ به رویدادهای امنیتی در پایانههای کاربری استفاده میشود، در حالی که EPP برای جلوگیری از حملات و مدیریت آسیبپذیریها در سطح خود سیستم استفاده میشود. به عبارت دیگر، EDR برای شناسایی و همچنین واکنش به حملات بر روی سیستمهای پایانی استفاده میشود، در حالی که EPP برای جلوگیری از حملات و مدیریت آسیبپذیریها در سطح سیستم استفاده میشود.

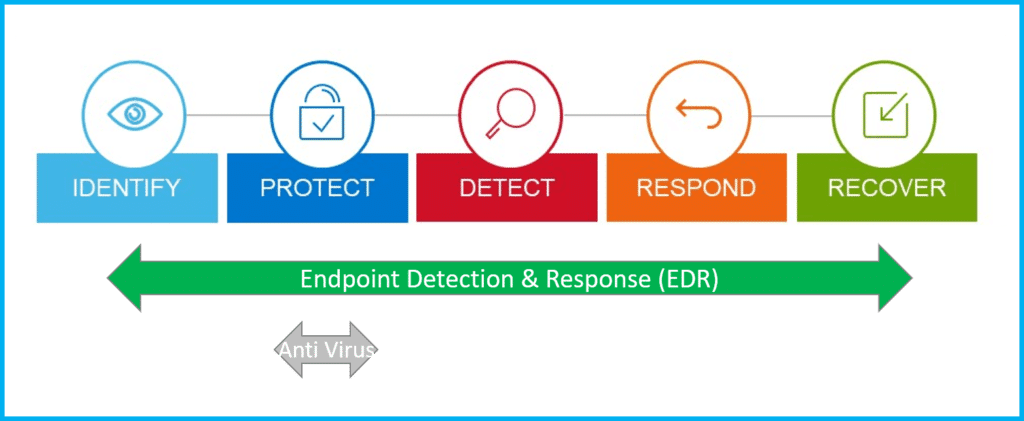

EDR (Endpoint Detection and Response) :

EDR به معنای Endpoint Detection and Response است و به عنوان یکی از ابزارهای امنیتی برای تشخیص و پاسخ به تهدیدات امنیتی در سطح سیستمهای کاربری استفاده میشود. EDR از مفاهیم جدیدی است که در زمینه امنیت شبکه و اطلاعات به کار گرفته میشود و اهمیت بسیاری در برابر تهدیدات امنیتی دارد. EDR به طور خلاصه، نسخه بهبود یافته آنتیویروس سنتی است. این ابزار بر روی هر دستگاه انتهایی شبکه نصب میشود و علاوه بر شناسایی نفوذ و پاکسازی برنامههای مخرب، قابلیت ثبت و مانیتورینگ فعالیتهای انجام شده در دستگاه را دارا میباشد.

نرمافزارهای EDR با استفاده از تکنولوژیهای مختلفی از جمله رمزگذاری، تحلیل رفتاری و یادگیری ماشین برای تشخیص و پاسخ به تهدیدات امنیتی استفاده میکنند. شرح فنی این قابلیت ها، به صورت ذیل می باشد:

۱- جمعآوری دادهها: EDR به صورت مداوم از دستگاههای کاربران دادههایی را جمعآوری میکند که شامل اطلاعات مربوط به فعالیتهای کاربران، سیاستهای امنیتی و رفتارهای بدافزارها است.

۲- تجزیه و تحلیل دادهها: با توجه به دادههای جمعآوری شده، EDR میتواند به تشخیص برخی از تهدیدات امنیتی بپردازد. برای این منظور، EDRمجموعهای از الگوریتمها و قوانین را دنبال میکند که در هنگام شناسایی تهدیدات امنیتی از آنها استفاده میکند.

- الگوریتمهای ماشین بردار (SVM): این الگوریتمها در EDR برای تشخیص دستورات غیر مجاز و یا فعالیتهای مشکوک استفاده میشوند.

- شبکه عصبی عمیق (DNN): این الگوریتمها از شبکههای عصبی عمیق برای تشخیص رفتارهای مشکوک و تشخیص حملات استفاده میکنند.

- الگوریتمهای دستهبندی (Classification Algorithms): این الگوریتمها برای تحلیل دادهها و شناسایی تهدیدات استفاده میشوند.

- درخت تصمیم (Decision Tree): این الگوریتمها برای تحلیل الگوهای فعالیتهای کاربران و شناسایی مشکلات امنیتی استفاده میشوند.

- الگوریتمهای خوشهبندی (Clustering Algorithms): این الگوریتمها برای تجزیه و تحلیل مجموعه دادهها و دستهبندی فعالیتهای مشکوک به کار میروند.

استفاده از این الگوریتمها به EDR کمک میکند تا اطلاعات بیشتری را برای تشخیص تهدیدات و رفع مشکلات امنیتی فراهم کند.

3- اتوماسیون پاسخ به تهدیدات: EDR با تشخیص تهدیدات امنیتی، اقداماتی را برای محدود کردن و جلوگیری از گسترش آنها به صورت خودکار انجام میدهد. EDR از روشهای مختلفی استفاده میکند که به طور کلی شامل موارد زیر میشود:

- تشخیص و پایش فعالیتهای مشکوک: EDR با استفاده از الگوریتمهای یادگیری ماشین و شبکههای عصبی، فعالیتهای مشکوک را شناسایی کرده و پایش میکند. این فعالیتها میتوانند شامل حملات مخرب، کد مخرب و برنامههای مخرب باشند.

- پایش رفتاری سیستم: EDR به صورت مداوم رفتار سیستم را پایش میکند و به دنبال هر تغییر و تحرک مشکوکی در سیستم میگردد. این شامل فعالیتهای مرتبط با فایلها، شبکه و سرویسهای سیستم است.

- تحلیل و طبقهبندی حملات: EDR با تجمیع و تحلیل دادههای مربوط به حملات مختلف، قادر به تشخیص الگوهای مشابه در آینده میشود و میتواند جلوی حملات را بگیرد.

- پاسخ به حملات: EDR با ارائه اطلاعات دقیق و جامع در مورد تهدیدات، به مدیران امنیتی کمک میکند تا در مورد راههای مقابله با حملات تصمیم بگیرند. همچنین، EDR میتواند با اتخاذ اقداماتی مانند مسدود کردن آدرس IP، محدود کردن دسترسی کاربران و حذف فایلهای مشکوک به پاسخ دهد.

XDR (Extended Detection and Response)

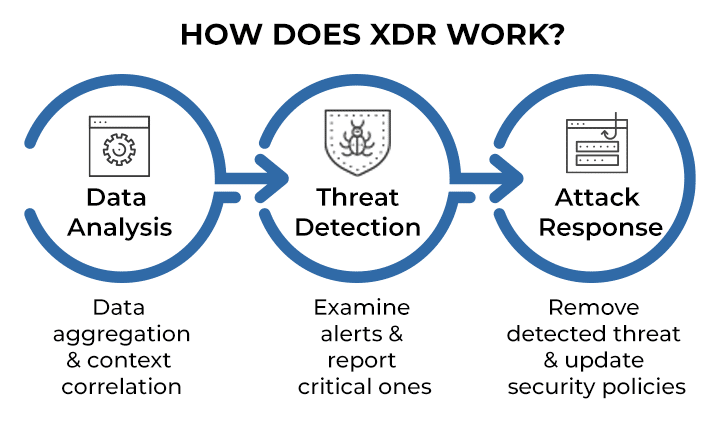

XDR به معنای Extended Detection and Response است و به عنوان یک ابزار جامع امنیتی استفاده میشود که قادر است به صورت همزمان از منابع دادهای مختلف مانند سیستمهای پایانی، شبکهها، سرورها و ابر استفاده کند.

به طور مشابه با EDR،XDR نیز مانیتورینگ و تشخیص تهدیدات امنیتی را در سطح سیستمهای کاربری انجام میدهد. اما مزیت اصلی XDR در مقایسه با EDR، استفاده از منابع دادهای بیشتر است.

XDR به صورت همزمان به دادههای از منابع مختلف دسترسی دارد و آنها را به صورت جمعآوری، تحلیل و پردازش میکند. با توجه به این که XDR به دادههای سیستمهای پایانی محدود نیست، قادر است بهترین دید را از محیط کاربری و تهدیدات امنیتی آن ارائه دهد. به علاوه، XDR با استفاده از تحلیل رفتاری و یادگیری ماشین، به تشخیص و پاسخ به تهدیدات امنیتی کمک میکند.

یکی از مزایای استفاده از XDR، این است که این ابزار قابلیت یادگیری ماشینی دارد و با تحلیل داده های بیشتر، بهبود می یابد. همچنین، XDR از ابزارهای دیگر امنیتی مانند سیستم های SIEM و EDR متمایز است. به دلیل اینکه XDR در واقع ترکیبی از این ابزارها است و می تواند داده های این ابزارها را جمع آوری کند و تحلیل کند.

در اینجا به بررسی فنی این رویکرد میپردازیم:

- تحلیل تهاجمی: [1] XDR از تکنیکهای تحلیل تهاجمی استفاده میکند تا حملاتی که به داخل سیستم یا شبکه نفوذ کردهاند، تشخیص داده شوند. این تکنیکها شامل تحلیل رفتاری، تحلیل آگاهی از وضعیت و تحلیل امضای تهاجم میشوند.

- مانیتورینگ رویدادها: XDR به صورت پیشرفته رویدادهای مختلف شبکه و سیستم را مانیتور میکند. این شامل رصد ترافیک شبکه، رصد لاگهای سیستم و رصد رویدادهای دیگر مانند پروتکلهای ارتباطی است.

- جلوگیری از نفوذ: XDR تلاش میکند تا به وسیله استفاده از تحلیل تهاجمی و مانیتورینگ رویدادها، از نفوذ حملات جلوگیری کند. این شامل استفاده از فایروالهای دیوارهای، تحلیل سطح سیستم و مدیریت دسترسی میشود.

- ارتباطات امن: XDR از پروتکلهای ارتباطی امن استفاده میکند تا ارتباطات بین اجزای شبکه و سیستمهای مختلف را امن کند. این شامل پروتکلهایی مانند HTTPS، SSH و TLS است.

- هوش مصنوعی: XDR با استفاده از هوش مصنوعی و یادگیری ماشین، بهصورت خودکار میتواند الگوهای حملات سایبری را تشخیص داده و بهصورت سریع پاسخ دهد.

[1] تحلیل تهاجمی (Intrusion Analysis) به معنای بررسی، تحلیل و برخورد با حملات سایبری به شبکههای کامپیوتری و سیستمهای اطلاعاتی است. هدف اصلی این فعالیت، شناسایی علائم حملات و بررسی نحوه ورود حملهکننده به سیستم و نیز ارائه راهکارهایی برای جلوگیری از حملات آینده است.

تفاوتهای اصلی بین EDR و XDR :

تفاوتهای اصلی بین EDR و XDR را در قالب یک جدول بررسی خواهیم کرد:

XDR | EDR | |

سیستمی است که ترکیبی از ابزارهای مختلفی مانند EDR، سیستم های SIEM و تکنولوژی های دیگر برای تشخیص و جلوگیری از حملات سایبری در سراسر شبکه استفاده می شود. | سیستمی است که به منظور تشخیص، جلوگیری و بهبود واکنش دفاعی به حملات سایبری بر روی نقاط پایانی شبکه استفاده می شود. | تعریف |

از تمام داده های موجود در سراسر شبکه (از جمله رویدادها، فایل ها، وضعیت دستگاه ها و … ) برای تشخیص و جلوگیری از حملات استفاده می کند. | از تمام داده های موجود در سراسر شبکه (از جمله رویدادها، فایل ها، وضعیت دستگاه ها و …) برای تشخیص و جلوگیری از حملات استفاده می کند. | نوع داده ها |

توانایی تشخیص تهدیدات در سطح شبکه، سیستمها، برنامهها و دستگاههای پایانی (از جمله فایروال ها، روتر ها و دیگر دستگاه ها) را دارد. | تنها محدود به انتهای شبکه (مانند دستگاه های کامپیوتری و سرورها و میل سرور ها) و ارتباط بین آنها است. | محدوده تشخیص |

با استفاده از هوش مصنوعی، ماشین لرنینگ و تحلیل های آماری پیشرفته، داده های شبکه را تحلیل می کند. | با استفاده از هوش مصنوعی، ماشین لرنینگ و تحلیل های آماری پیشرفته، داده های شبکه را تحلیل می کند. | قابلیت تحلیل |

سرعت تشخیص و پاسخ بالا با استفاده از هوش مصنوعی و اتوماسیون | سرعت تشخیص بالا و پاسخ بهصورت دستی یا نیمهخودکار | سرعت تشخیص و پاسخ |

تمرکز بر تشخیص و جلوگیری از حملات در سراسر شبکه لوکال و ریموت | تمرکز بر مانیتورینگ سیستمهای داخلی | پوشش امنیتی |

در مقایسه با XDR، رابط کاربری ساده تری دارد. | سادگی | |

نیاز به سختافزار خاصی دارد و باید بهروزرسانی شود. | معمولاً به سختافزار خاصی نیاز ندارد. | سختافزار مورد نیاز |